O breșă de securitate a fost recent descoperită în rețelele 4G LTE ce permite hackerilor să spioneze utilizatorii rețelelor de telefonie mobilă și să le intercepteze traficul de date.

O echipă de cercetători de la Universitatea RUHR din Bochum Germania și de la NYU Abu Dhabi au făcut această descoperire.

Breșa există în standardul terminalelor LTE.

Rețelele 4G sunt folosite de miliarde de utilizatori la nivel mondial și includ numeroase îmbunătățiri ale securității comparativ cu standardele precedente.

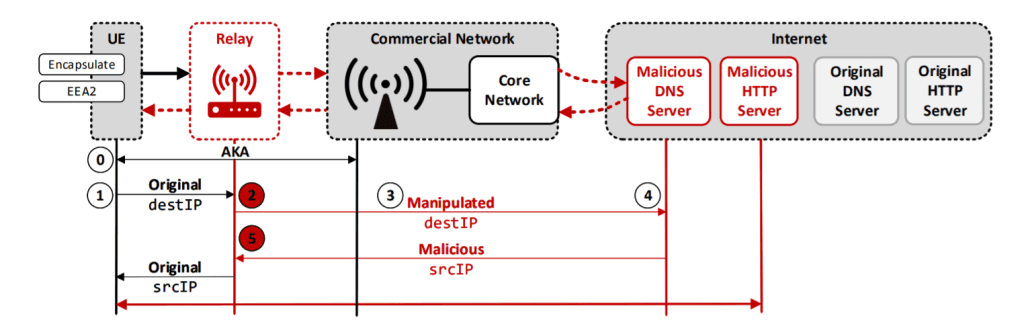

Cercetătorii au conceput tehnici de supraveghere care să le permită să identifice oamenii conectați la o antenă 4G, să le intercepteze traficul și să îi redirecționeze către site-uri periculoase (infectate) prin modificarea server-ului DNS.

Ei au demonstrat 3 scenarii de atac asupra rețelelor Long-Term Evolution, cunoscute ca LTE sau 4G.

”Analiza noastră asupra securității pe Data Link Layer (Layer 2) a rețelelor mobile ce folosesc standardul LTE a arătat 3 noi vectori de atac care permit diferite tipuri de atac împotriva protocolului.” se arată în raportul publicat de experți.

”Pe de o parte, am introdus două atacuri pasive ce demonstrează un atac de descoperire a identității utilizatorului și o metodă de a monitoriza traficul web. Pe de altă parte, am prezentat un atac activ criptografic numit aLTEr attack care permite utilizatorilor să redirecționeze traficul de date folosindu-se de fragmentarea DNS, din cauza unei breșe în specificațiile standardului LTE”

Acest Data Link Layer (Layer 2) se află peste canalul fizic ce asigură transmiterea radio a informațiilor între utilizator și rețea. Acest Layer stabilește modul în care mai mulți utilizatori accesează resursele rețelei,ajută la corectarea erorilor de transmisie și implementează protecția datelor cu ajutorul encripției.

Cercetătorii au explicat diferența dintre un atac pasiv (in care victima este identificată și traficul de date monitorizat) și un atac activ (în care victima este redirecționată către alte site-uri).

Ei au descris atacul aLTEr (prin fragmentare DNS) astfel:

”Atacul aLTEr exploatează faptul că rețelele LTE criptează datele utilizatorilor în modul AES-CTR, dar nu le protejează și integritatea, ceea ce le permite atacatorilor să modifice conținutul datelor transmise. Algoritmul de criptare este maleabil, atacatorii putând să modifice un caracter criptat în altul, care ulterior va fi decriptat ca un mesaj înrudit cu cel original”

”Atacatorii pot trimite semnal către rețea sau dispozitivul victimei, cu ajutorul unui dispozitiv ce poate simula rețeaua sau dispozitivul clientului. Atacatorul putând astfel intercepta tot traficul dintre victima și rețea, astfel că dispozitivul victimei percepe dispozitivul atacatorului ca fiind rețeaua 4G, iar rețeaua 4G percepe dispozitivul atacatorului ca fiind cel al victimei.”

Într-un mod relativ asemănător funcționează și range extenderele care preiau semnalul de la router și îl retransmit mai departe către dispozitive.

Cercetătorii au făcut experimentul într-un mediu controlat și au subliniat că, pentru moment, condițiile de reproducere a acestor atacuri pe rețelele comerciale sunt destul de grele dar nu imposibile.

În ceea ce privesc viitoarele rețele 5G și acestea par să fie vulnerabile:

”Utilizarea autentificării la criptarea datelor, care ar putea fi implementat prin adăugarea de mesaje cu coduri de autentificare în pachetele de date ale clienților, ar preveni atacurile de tip aLTEr.”

”Cu toate aceastea, rețelele 5G nu prevăd ca fiind obligatoria această funcție, dar o lasă ca opțională.”

Lasă un răspuns