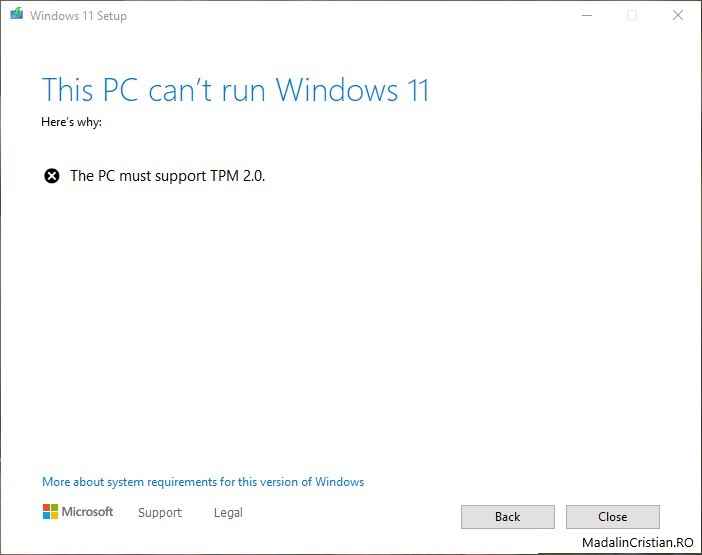

Când Microsoft a introdus Windows 11 în 2021, noul său test strict de compatibilitate hardware a inclus verificarea prezenței unui Trusted Platform Module (TPM) – în special, unul care îndeplinește standardul TPM 2.0.

Răspunsul simplu este că un TPM este un criptoprocesor securizat, un microcontroler dedicat conceput pentru a gestiona sarcinile legate de securitate și pentru a gestiona cheile de criptare într-un mod care minimizează capacitatea atacatorilor de a pătrunde într-un sistem. Windows folosește acel hardware pentru o varietate de caracteristici legate de securitate, inclusiv Secure Boot, BitLocker și Windows Hello.

Dacă a fost proiectat în 2016 și vândut cu Windows preinstalat, răspunsul este aproape sigur că da. Acesta este anul în care Microsoft a început să solicite producătorilor să livreze PC-uri cu TPM 2.0 disponibil și activat în mod implicit. Procesoarele Intel din acea epocă includ un TPM 2.0 care este încorporat în firmware (Intel numește această caracteristică Platform Trust Technology, sau PTT). Tot în 2016, AMD a început să încorporeze un TPM 2.0 bazat pe firmware numit fTPM.

Dacă computerul dumneavoastră este mai vechi decât atât, este posibil să conțină în continuare un TPM. Intel a început să includă această caracteristică în procesoarele Core de generația a 4-a (Haswell) în 2014, dar, în general, această tehnologie era disponibilă și activată numai în computerele construite pentru piața de afaceri. Calculatoarele construite în 2013 sau mai devreme pot include TPM-uri separate care sunt separate de CPU; în cea mai mare parte, TPM-urile pre-2014 au urmat standardul TPM 1.2, care nu este acceptat oficial de Windows 11.

Pentru a face lucrurile și mai complicate, computerul dvs. ar putea avea un TPM care este dezactivat în setările BIOS sau firmware. Cu siguranță, acesta va fi cazul unui computer care a fost configurat să utilizeze un BIOS moștenit în loc de UEFI. Puteți verifica configurația PC-ului dvs. Windows utilizând instrumentul System Information (Msinfo32.exe).

Arhitectura TPM este definită de un standard internațional (cunoscut oficial ca ISO/IEC 11889), care a fost creat de Trusted Computing Group cu mai bine de 20 de ani în urmă. Standardul tratează modul în care sunt implementate diferite operațiuni criptografice, cu accent pe „protecția integrității, izolarea și confidențialitatea”.

Un TPM poate fi implementat ca un cip discret lipit pe o placă de bază a unui computer sau poate fi implementat în firmware-ul unui chipset de PC sau al procesorului însuși, așa cum au făcut Intel, AMD și Qualcomm în ultimul deceniu. Dacă utilizați o mașină virtuală, puteți chiar să construiți un cip TPM virtual în ea.

Un TPM este menit să fie o locație super-securizată pentru procesarea operațiunilor criptografice și stocarea cheilor private care fac posibilă criptarea puternică. TPM funcționează cu caracteristica Windows Secure Boot, de exemplu, care verifică dacă numai codul semnat și de încredere rulează atunci când computerul pornește. Dacă cineva încearcă să modifice sistemul de operare – pentru a adăuga un rootkit, de exemplu – Secure Boot împiedică executarea codului modificat. (Chromebook-urile au o caracteristică similară numită Verified Boot, care utilizează, de asemenea, TPM-ul pentru a se asigura că un sistem nu a fost modificat.)

Lasă un răspuns